你擔心過你的PC數據安全嗎?

01

利用DRAM隔空洩露數據

以色列內蓋夫本古裡安大學的一支研究團隊,剛剛演示了一項名叫“Air-Fi”的無線數據竊取技術。其利用了任何電子設備都可在通電工作時產生電磁波的原理,最終達成了在相隔幾米遠的地方、以 100 bps 來洩露數據的速率。

這意味著,即便目標設備上沒有安裝 Wi-Fi 適配器,敏感信息也可以像無線網卡那樣被竊取。

過去五年,Mordechai Guri已經帶領了數十個“以非常規手段隔空竊取數據”的研究項目。這種類型的技術,被安全研究人員稱作“私密通道數據洩露”。

由於發起者並未明目張膽地侵入目標設備,“氣隙網絡”(Air-Gapped Networks)的管理員們也極難防禦此類型的持續性威脅。

這些系統採取了本地網絡與外部互聯網的訪問隔離,通常用於存儲敏感數據的政府、軍事、或企業網絡上。

對於普通用戶來說,Air-Fi 之類的“特殊攻擊”明顯過於炫技。但是針對機密文件或知識產權的竊密攻擊,一直沒有停下它的發展腳步。

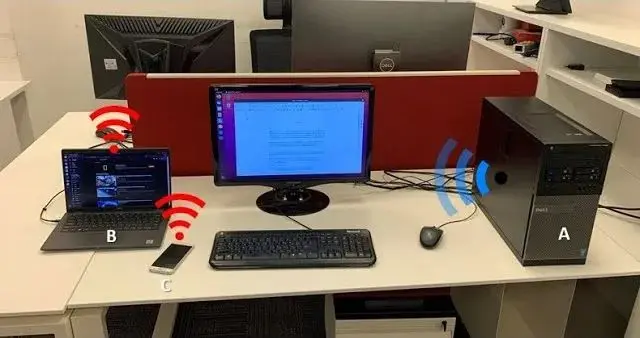

在近日發表的一篇文章中,研究團隊詳細介紹瞭如何利用 Air-Fi 技術來生成“Wi-Fi 洩密信號”。雖然攻擊的範圍非常近,但接收端的設備需求卻極低(智能機、筆記本電腦、智能手錶、IoT 設備都可以)。

實測表明,在被拆除了無線網絡適配器(Wi-Fi 網卡)的設備上,研究人員仍能夠以 100 bps 的速率,將信息洩漏到幾米外的接收端設備上。

鑑於Wi-Fi 信號的本質,就是一種經過特殊調製的電磁波(普通無線網絡的信道在 2.4GHz 頻段)。因此 Mordechai Guri 認為,攻擊者可利用系統中的惡意代碼,來操縱內存(DRAM)組件產生頻率一致的電磁波。

02

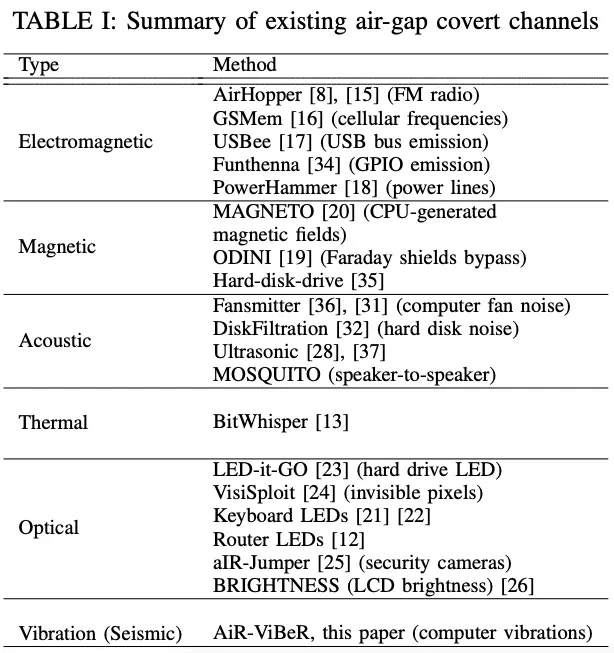

各種不用網絡就能竊密的方法

Mordechai Guri教授的團隊提出過很多種從未聯網計算機中竊取數據的方法,比如:

LED-it-Go:通過硬盤驅動器的 LED 指示燈從不聯網計算機竊取數據;

USBee:使 USB 連接器的數據總線發出電磁輻射,用以竊取數據;

AirHopper:使用本地 GPU 卡向附近的手機設備發射電磁信號,也可用於竊取數據;

PowerHammer:使用電源線從不聯網計算機中竊取數據;

……

現有各種類型的攻擊未聯網計算機的方法

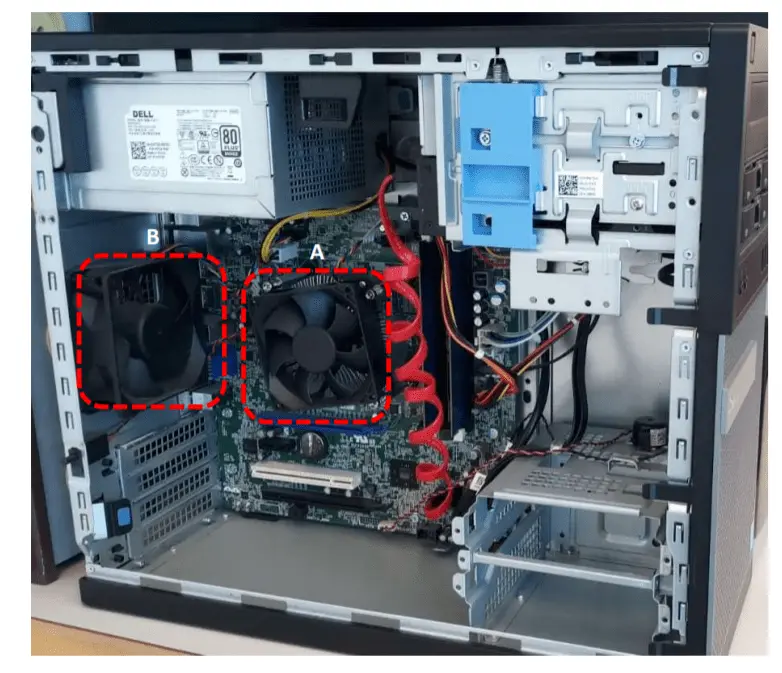

電腦風扇也是洩密的渠道之一,具體來講,Guri 觀察到,CPU 風扇、GPU 風扇、電源風扇或者任何其他安裝在電腦機箱上的風扇都可以產生振動。對於沒有連接互聯網的電腦,植入在系統中的惡意代碼可以控制風扇轉動的速度。

所以,通過加快或減緩風扇的轉動速度,攻擊者可以控制風扇振動的頻率。這種頻率可以被編碼,然後通過電腦桌等傳播出去。

一個典型工作站中的 CPU 風扇(A)和機箱風扇(B)。其中,機箱風扇是本文研究者重點關注的對象。

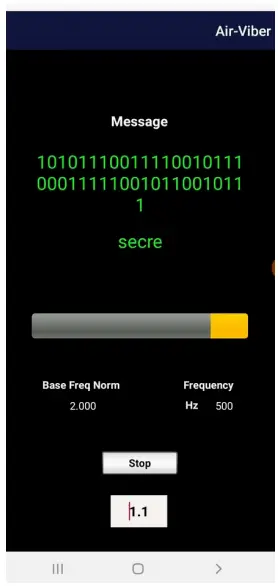

接下來,附近的攻擊者可以使用智能手機中的加速度傳感器記錄下這些振動,然後解碼隱含在振動模式中的信息,進而對竊取自未聯網電腦系統中的信息進行重建。

AiR-ViBeR app 接收到了利用風扇振動竊取自未聯網電腦中的「秘密」信息(42 比特)。

對於這樣漲知識的內容,小夥伴們喜歡嗎?

(編輯:張毅)

轉載請超鏈接註明:頭條資訊 » 內存變Wi-Fi?研究人員演示利用DRAM隔空洩露數據的方法

免責聲明

:非本網註明原創的信息,皆為程序自動獲取互聯網,目的在於傳遞更多信息,並不代表本網贊同其觀點和對其真實性負責;如此頁面有侵犯到您的權益,請給站長發送郵件,並提供相關證明(版權證明、身份證正反面、侵權鏈接),站長將在收到郵件24小時內刪除。